Мощная защита от exploit. Crystal Anti-Exploit Protection – утилита для защиты вашего ПК от Интернет-угроз. Как возникают эксплойты

Эксплуатация уязвимостей в программном обеспечении на стороне конечного пользователя стала одним из основных трендов на черном рынке. Аналитические компании прогнозируют стабильный рост доходов киберпреступников от услуг предоставления средств компрометации. Взглянем на антивирусную защиту с позиции обладателя топовой связки сплоитов.

Для тех, кто не осилил: краткое содержание

Мы арендовали новейший Blackhole (пришлось тряхнуть мошной, но чего не сделаешь ради науки), установили новейшие версии топовых антивирусов и проверили, кто из них чего стоит в деле борьбы с новейшими эксплойтами. Благодаря тому, что в наших руках оказалась и консоль эксплойт-пака, и рабочая машина с антивирусом, мы смогли оценить антиэксплойт-эффективность абсолютно достоверно. А еще мы сняли про все это дело видео. Короче, читай, не ленись!

Методика тестирования

В числе топовых на черном рынке эксплойт-паков сейчас находится Blackhole. В одном из прошлых номеров мы о нем уже писали, а успех этого продукта определяется прежде всего его «навороченностью» и обилием различных технологий борьбы с антивирусным ПО, гибкой системой перенаправления трафика (так называемой TDS), интерфейсом консолидации и вывода статистической информации. Именно последнюю версию (на момент написания статьи) этого сплоит-пака мы и будем использовать для тестирования антивирусных решений, участвующих в обзоре.

Матрица рынка киберпреступлений

Тестовый стенд будет представлять собой среднестатистическую конфигурацию пользовательской рабочей станции с предустановленной ОС Windows 7 Ultimate Edition (дефолтовые настройки безопасности) с предустановленным ПО: Adobe Flash Player 10.x (не самая последняя версия, но самая распространенная), Java JDK/JRE 1.6.0.25, Adobe Acrobat 10.x., Internet Explorer 8.0.x.

Методика тестирования простая: заходим по вредоносной ссылке, которая содержит сплоит-пак Blackhole v 2.0.1, и наблюдаем результат. Если дроппер связки успешно загрузил наш notepad.exe, значит, система скомпрометирована, а если окно «Блокнота» не появилось, то проводим разбор полетов (уведомил ли антивирус пользователя и так далее), после чего делаем выводы.

Kaspersky Internet Security

В то время как корпорация Microsoft ищет универсальные способы борьбы с эксплойтами на уровне ОС (технологии ASLR и DEP оказались недостаточно совершенными), объявляя гонорары разработчикам, компания «Лаборатория Касперского» идет в этом направлении своим путем, анонсируя технологию «автоматизированной защиты от эксплойтов», которая, судя по тестам лаборатории MRG Effitas, показывает достойные результаты. Методология этого тестирования заключалась в использовании фреймворка Metasploit и предоставляемого им набора эксплойтов, основанных на уязвимостях, для которых на тот момент отсутствовал патч от официального вендора («уязвимости нулевого дня»). Система считалась защищенной, если в процессе запуска эксплойта блокировалась инициализация его полезной нагрузки.

Технология «автоматическая защита от эксплойтов» (AEP) основана на поведенческом анализе уже известных экземпляров этого вида вредоносного ПО, а также данных о текущем состоянии приложений, которые находятся в зоне «риска» и пользуются большим вниманием со стороны злоумышленников. Также AEP усиливает встроенные средства рандомизации адресного пространства (ASLR) операционной системы Windows. В сочетании с традиционными методами защиты (сигнатурный анализ, контентная фильтрация и облачные сервисы) в реальных условиях эта технология имеет большой потенциал отражения атак, основанных на эксплуатации уязвимостей в стороннем программном обеспечении.

Полностью независимым данное тестирование назвать сложно по той причине, что его инициатором выступила «Лаборатория Касперского», а значит, инновация по понятным временным причинам на момент тестов не имела аналогов. Посмотрим, как пользовательская защита «Kaspersky Internet Security 2013» выглядит со стороны злоумышленника. Отправляем браузер пользователя, рабочая станция которого находится под активной защитой данного продукта, по вредоносной ссылке, где находится наша связка. Процесс загрузки сразу же прерывается сообщением о вредоносном объекте. Вывод: 1day и прочие уязвимости из базы Blackhole exploit kit не прошли, эксплуатация уязвимости останавливается благодаря усиленной рандомизации адресного пространства, и дроппер связки попросту не инициализируется.

ESET Smart Security

Второй по доле рынка в России представитель антивирусной индустрии не делает прямых заявлений о борьбе с эксплойтами, а распределяет эту узкоспециализированную функцию по технологиям ESET Live Grid, ESET ThreatSense и ESET ThreatSense.Net. Первая представляет собой распределенный аналитический центр, который собирает данные о параметрах работы целевой информационной системы и проходящих в ней подозрительных процессах и оценивает риск каждого запущенного приложения на основе репутационной системы.

Технология ThreatSense - технология расширенной эвристики, которая непосредственно борется с инициализацией полезной нагрузки при эксплуатации уязвимости. При помощи результатов эвристических методов в сочетании с результатами эмуляции («песочница») и сигнатурных методов обнаружения вредоносного кода антивирусное программное обеспечение определяет, есть ли попытки заражения. Эффективность ThreatSense и расширенной эвристики демонстрируют отчеты о сертификации, предоставляемые независимым институтом IT-безопасности AV-TEST: в разделе «Защита» (именно в этом разделе отчета определяется способность программного продукта защищать рабочую станцию от начальной стадии жизненного цикла вредоносного ПО) антивирус успешно определил 90% экземпляров эксплойтов, использующих «уязвимости нулевого дня». Примечательно, что антивирусное решение «Лаборатории Касперского», проходившее сертификацию AV-TEST в этот же временной интервал (сентябрь - октябрь 2012 года), успешно определило 98% экземпляров аналогичного набора эксплойтов. Впрочем, известно, что самое честное тестирование антивирусы проходят в нашей хакерской лаборатории, поэтому давай закончим рассказывать о чужих результатах и посмотрим на свои собственные.

Переход по вредоносной ссылке для антивирусного решения компании ESET видимой реакции не вызывает - нет никаких уведомлений и записей в лог-файлах о том, что была обнаружена попытка эксплуатации уязвимости. Однако исполняемый файл «Блокнота» не загружен, из чего следует предположение, что антивирусное ПО не позволяет сплоиту отработать.

Norton Internet Security

Компания Symantec - первопроходец в технологии использования облачной инфраструктуры для защиты от вирусных угроз. Так называемая защита SONAR (Symantec Online Network for Advanced Response) предназначена для предотвращения последствий эксплуатации 0-day-уязвимостей с помощью поведенческого анализа целевых приложений и рейтинговой системы оценки уровня опасности. Один из ключевых факторов в реализации данной технологии - показатель уровня доверия сообщества (Norton Community Watch). Антивирусное приложение решает, принадлежит ли тот или иной файл к вредоносной среде, учитывая результаты статистических данных, получаемых от единой пользовательской базы знаний Norton Community Watch.

Отчет о сертификации AV-TEST последней версии продукта Symantec Norton Internet Security 2013 демонстрирует эффективность защиты SONAR версии 4.0 в 96% атак, направленных на эксплуатацию уязвимостей нулевого дня, векторами которых выступали веб-приложения, содержащие вредоносный код, и электронная почта. Данные, которые содержатся в разделе «Защита» отчета, также позволяют сделать вывод об оперативности обновления информации о новых образцах вредоносного кода в облачной базе знаний: ни один из конкурирующих в российском сегменте продуктов не показал стопроцентной защиты от известных экземпляров вредоносных программ, обнаруженных за последние два-три месяца. Примечателен и тот факт, что облачная инфраструктура SONAR оказалась на втором месте по уровню продуктивности в борьбе с эксплойтами, которую организовала компания MRG Effitas, и показала второй результат в тестировании после технологии AEP от «Лаборатории Касперского».

Отправленный по вредоносной ссылке, содержащей сплоит-пак, браузер пользователя спрашивает разрешение на выполнение Java-кода устаревшим плагином, и после положительного ответа мы наблюдаем его работу: связка благополучно эксплуатирует уязвимость и в качестве показателя своей успешной работы перенаправляет нас на страницу редиректа. Где все это время был Norton Internet Security? Ни одного уведомления о какой-либо подозрительной активности, никакой реакции на эксплуатацию. Однако дроппер связки не запускает наш notepad.exe. Причины этого потеряны где-то в недрах «молчаливого» продукта от Symantec. Панель статистики Blackhole сообщает нам об успешной загрузке нашего файла жертве.

Другие представители индустрии

Менее 13% рынка антивирусной защиты в России делят между собой такие вендоры, как «Доктор Веб», Trend Micro, McAfee и другие игроки. Прямых заявлений или анонсов технологий борьбы с эксплойтами от этих компаний за последний год в средствах массовой информации замечено не было, однако продукт Panda Cloud Antivirus, чей объем продаж в российском сегменте не попадает даже в долю погрешности, начиная с версии 2.1 имеет в наличии механизмы борьбы с данным типом угроз.

Облачная база знаний, где каждый пользователь может внести свой вклад, напоминает описанную выше инфраструктуру SONAR от Symantec. Технология Panda Security, основанная на распределенной среде, в настоящее время, по данным из отчетов AV-TEST, демонстрирует свои возможности в определении 0-day-эксплойтов в среднем лишь в 80–85% атак в зависимости от версии своего продукта. Возможно, эти цифры связаны с небольшой, но стабильно пополняющейся базой пользовательских сенсоров, на которые опирается данная технология.

Резюме

Встроенные средства Windows для борьбы с эксплуатацией уязвимостей «нулевого дня» не справляются с текущими версиями вредоносного кода, который пишется квалифицированными злоумышленниками. Техники обхода защит DEP (предотвращение выполнения данных) и ASLR (технология рандомизации адресного пространства) с успехом применяются в новых видах эксплойтов.

Kaspersky Internet Security 2013 отлично продемонстрировал свою технологию в действии, не дав сплоит-паку проэксплуатировать уязвимость на стороне пользователя и проинформировав последнего о наличии вредоносного содержимого. Norton Internet Security, в свою очередь, позволил эксплойту отработать и загрузить дроппер, но инициализация вредоносного кода (в нашем случае это был исполняемый файл notepad.exe) завершилась неудачей, причина которой так и осталась для пользователя загадкой - продукт не вывел никаких уведомлений и не отчитался о своих действиях. То же можно сказать и о продукте ESET, который «тихо», но, в отличие от Norton Internet Security, остановил загрузку вредоносного файла на сторону жертвы.

Денис Макрушин, ведущий специалист Cload.ru , defec.ru

Некоторые пользователи столкнулись с необычно медленной работой, подтормаживанием пользовательского интерфейса в Windows 10. Вы заметили, что Проводник, открывает окна очень медленно, и вы видите, как окно открытой вами папки появляется поэтапно. Это может напоминать вам о проблемах с графическими драйверами, но в этом случае это не так. Проблема с медленной работой интерфейса системы затрагивает пользователей, установивших обновление Windows 10 Fall Creators.

Симптомы могут быть следующими:

- Открытие нового окна Проводника занимает слишком много времени.

- Вы практически видите, как поэтапно появляется окно.

- Большие задержки при открытии папок.

- Другие проблемы, связанные с пользовательским интерфейсом системы.

- Диспетчер задач не показывает каких-либо аномальных действий приложения или ресурса. Все, кажется, так и должно быть. Даже тяжелые игры могут работать нормально.

Настоящая причина происходящего - обновленный Защитник Windows . Теперь приложение оснащено дополнительной защитой, защитой от вторжений с Control Flow Guard. Проблема с Защитой потока управления, является причиной такого поведения.

Это высоко оптимизированная функция безопасности, которая создана для борьбы с уязвимостями, связанными с повреждением памяти. Установив жесткие ограничения на то, где приложение может выполнить код, что значительно затрудняет выполнение эксплойтами произвольного кода с помощью таких уязвимостей, как переполнение буфера.

На данный момент, Единственный способ исправить эту проблему - отключить Control Flow Guard . Вот как это можно сделать.

Ускорение пользовательского интерфейса в Windows 10, избавляемся от задержек.

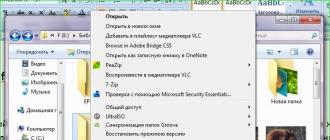

- Откройте Центр безопасности Защитника Windows . Вы можете открыть Центр безопасности защитника Windows из меню «Пуск» или с помощью приложения «Параметры» , нажав сочетание клавиш Win + I и перейдя Обновление и безопасность → Защитник Windows → Открыть центр безопасности защитника Windows.

- Нажмите «Управление приложениями и браузером» .

- Прокрутите вниз до «Защита от Эксплойтов» и нажмите на ссылку «Параметры защиты от эксплойтов» .

- На следующей странице, используя раскрывающийся список, установите опцию «Защита потока управления (CFG)» в положение «Выкл. по умолчанию» .

- Перезагрузите Windows 10.

Windows 10 Disable Control Flow Guard CFG

Это должно устранить все проблемы связанные с медленной работой графического интерфейса увеличив быстродействие Windows 10 Fall Creators Update.

Что вы думаете об этом регрессе? Многие из функций безопасности в Windows 10 хороши, но поскольку они появились совсем недавно, они не были хорошо протестированы. Теперь обычный пользователь является тестером.

Число вирусов-вымогателей за прошлый год утроилось, а число выкупов увеличилось на 266% и в среднем по миру составило 1000 долларов с жертвы.

Яков

Гродзенский

, руководитель направления ИБ "Системного софта"

Объем конечных устройств, включая мобильные, в сетях предприятий за последние десятилетия вырос в разы. Этот рост проходит на удручающем ландшафте угроз: по отчету Symantec , ежедневно в глобальной сети появляется свыше миллиона вирусных образцов. Например, число вирусов-вымогателей за прошлый год утроилось, а число выкупов увеличилось на 266% и в среднем по миру составило 1000 долларов с жертвы.

Похоже, задача кибербезопасности эндпойнтов сегодня стала титанической и вряд ли реализуемой вручную и/или с помощью одного только антивируса.

И действительно, аналитики Gartner отмечают устойчивый тренд многоуровневой защиты конечных устройств , включая создание белых и чёрных списков программ, узлов и приложений и другие инструменты контроля в рамках полного цикла защиты. Что это значит, как гарантировать безопасность предприятия и действительно ли бизнесу недостаточно старых добрых антивирусов?

Попробуем разобраться.

Что такое Endpoint Security для компании и рынка?

От чего зависит зрелая стратегия защиты конечных устройств, если каждый девайс, подключенный к вашей корпоративной сети, по сути представляет собой “дверь” к ценным персональным и деловым данным?

Прежде всего от понимания, что ИБ-администрирование - явление комплексное, а конечные устройства - элемент ИТ- (и значит, ИБ-) инфраструктуры и вычленить, где заканчивается их защита и начинается защита, например, сети, фактически невозможно и бессмысленно.

То есть политики администрирования и сам протокол безопасности должны охватывать защиту всех элементов ИТ-инфраструктуры. А современная сеть предприятия соединяет множество конечных устройств, включая ПК, ноутбуки, смартфоны, планшеты, POS-терминалы… и каждое такое устройство должно отвечать требованиям доступа к сети. А это значит, что их киберзащита должна быть как минимум автоматизирована. Более того, соблюдение политик безопасности эндпойнтов с учетом растущего числа угроз сегодня требует использовать как минимум:

- файрволы для разных типов устройств;

- антивирусы для электронной почты;

- мониторинг, фильтрацию и защиту веб-трафика;

- управление безопасностью и защитные решения для мобильных устройств;

- контроль работы приложений;

- шифрование данных;

- средства обнаружения вторжений.

При этом рынок предлагает три основных решения защиты конечных устройств и их комбинации:

1. Традиционные антивирусы, основанные на сигнатурах. Дают стабильный результат - но лишь в пределах базы сигнатур. В силу невероятно большого числа вредоносных образцов она не может быть актуальной на 100% в каждый момент времени, плюс пользователь способен отключить антивирус на своей машине.

2. Endpoint Detection and Response (EDR) или обнаружение и реагирование на инциденты. Такие решения, например, KEDR от «Лаборатории Касперского», распознают индикаторы

компрометации на конечном устройстве и блокируют и/или лечат его. Обычно эти системы работают только по факту взлома (вторжения) на устройство или в корпоративную сеть.

3. Advanced Endpoint Protection (AEP) или продвинутую защиту конечных устройств, которая включает превентивные методы защиты от эксплойтов и вредоносного ПО, контроль устройств и портов, персональные файрволы и так далее. То есть АЕР-решение борется с угрозами: угроза распознается и уничтожается еще до взлома, как, например, в Palo Alto Networks Traps, Check Point SandBlast Agent (это решение при обнаружении подозрительных активностей делает резервные копии) или Forticlient.

Но какого бы вендора или комбинацию сервисов вы ни выбрали, изначально стоит знать базовые правила оценки таких решений и построения эффективной стратегии киберзащиты конечных устройств в вашей сети.

Семь основных правил Endpoint-киберзащит ы

Правило первое. Защита должна обезвреживать всю цепочку атак.

По мнению аналитиков и представителей рынка киберзащиты, мыслить «вирусами и антивирусами» - провальная стратегия для предприятия, которое хочет защитить свой бизнес. Заражения и само вирусное ПО - лишь одно звено в куда более длинной цепочке, ведущей ко взлому корпоративных сетей.

И начинается она с попытки вторжения в вашу инфраструктуру. Соответственно, эффективная защита от вторжений сегодня содержит:

- средства тщательной проверки почтовых приложений (электронная почта по-прежнему лидирует как «инструмент доставки зловредов» на устройства пользователей);

- средства защиты от загрузки нежелательных приложений из интернета - 76% сайтов содержат неприятные уязвимости. Здесь поможет технология, анализирующая весь входящий и исходящий трафик и предлагающая защиту браузера, чтобы блокировать подобные угрозы до их запуска на конечном устройстве;

- мощную защиту самих конечных устройств, то есть сервис с контролем и приложений, и самого девайса.

- анализ репутации файлов и определение их ключевых атрибутов (изначальное местоположение файла и число его скачиваний). В идеале система отслеживает и изучает сотни ссылок и миллиарды связей между пользователями, сайтами и файлами, чтобы отследить распространение и мутацию зловреда и предотвратить атаку;

- продвинутые элементы машинного обучения. То есть действительно рабочая бессигнатурная технология, способная анализировать триллионы файлов в глобальной сети, самостоятельно отличать «хорошие» файлы от «плохих» и блокировать зловредное ПО до его срабатывания;

- защиту от эксплойтов, особенно уязвимостей нулевого дня и атак чтения памяти;

- поведенческий мониторинг, то есть определение «опасного» поведения скриптов, приложений, устройств и узлов в сети - и устранение такой угрозы;

- качественную эмуляцию, или быстрое создание «песочницы» для выявления и блокировки зловредного ПО на устройстве.

Правило второе. Endpoint Detection and Response (EDR) или расследование и реакция на инциденты должны работать на результат.

Проблема заключается в том, что 82% сегодняшних киберпреступников по статистике способны похитить ценные данные предприятия «за минуту или меньше», тогда как 75% компаний не реагируют на инциденты как минимум неделями. Такой разрыв говорит о действительно высоких рисках в зоне безопасности конечных устройств.

Продвинутые EDR-решения могут изолировать ваше конечное устройство для эффективного расследования взлома, остановить распространение вируса и восстановить устройство через его незараженную копию данных.

Правило третье . Система не должна мешать бизнесу, а значит:

а) Не менее важны производительность и масштабируемость ваших систем защиты. То есть, ваша защита не должна препятствовать оперативности бизнес-процессов и быстрому обмену данными в сети. Плюс, важно быстро развернуть систему кибербезопасности на новых рабочих местах, например, в региональном или зарубежном филиале.

б) Совокупная стоимость ее внедрения и использования должна быть оптимальной.

Правило четвертое . Централизованное управление кибербезопасностью. Разрозненные, управляемые вручную из разных точек защитные решения увеличивают число ошибок, избыточных оповещений и ложных срабатываний, не говоря уже о лишних временных и финансовых затратах на администрирование этого «зоопарка».

Правило пятое. Бесшовная интеграция с софтверными и аппаратными решениями на каждом участке сети для эффективной работы всей ИБ-инфраструктуры, от защиты шлюзов до SIEM-систем. Важно, чтобы решения для защиты конечных точек были интегрированы с контролем доступа к сети (Network Access Control, NAC), чтобы при определенном уровне риска можно было изолировать компьютер. Также важно, чтобы Endpoint-продукты работали в связке со шлюзовыми ИБ-решениями, которые поддерживают глубокий анализ пакетов и инспекцию SSL-трафика.

Правило шестое. Охват всех возможных ОС, включая серверные и мобильные - помните о множестве «разношёрстных» устройств, которые сотрудники приносят с собой или выбирают для работы в офисе.

Правило седьмое . Усиленная защита данных. Пусть этот момент и не связан напрямую с защитой конечных устройств, но без него в принципе невозможно разработать эффективную ИБ-стратегию. В защиту данных входят:

- шифрование;

- сегрегация (разделение) участков и узлов сети, групп пользователей в сети;

- защита от утери данных, средства восстановления;

- мониторинг целостности файлов и файловой системы.

… и три дополнительных

Первое

. Особое внимание к устранению киберугроз на мобильных устройствах. Концепции BYOD/CYOD/COPE

становятся только популярнее, а число мобильных устройств в корпоративных сетях только растёт.

К ним требуется особое внимание, ведь обычно такие устройства используются не только для работы и не только в офисе, а значит риск заражения корпоративной сети через них очень высок.

В идеале, стратегия «мобильного ИБ-менеджмента» может включать:

- мобильные VPS;

- усиленную аутентификацию устройств в корпоративной сети;

- контроль и мониторинг стороннего контента;

- контейнеризацию приложений.

Второе . Анализ своих KPI зрелости защиты конечных устройств.

Аналитики Forrester Research различают пять (с учетом нулевой шесть) стадий зрелости ИБ-стратегии предприятия:

Нулевая или отсутствующая - нет потребности, нет понимания, нет формализованных требований.

AdHoc или стихийная - потребность в киберзащите возникает от случая к случаю, нет планирования ИБ-ресурсов, процессы не документированы.

Вынужденная - интуитивная, недокументированная, применяется несистемно, по необходимости.

Осознанная - процессы задокументированы, сама стратегия понимаема и предсказуема, но оценка действий и ресурсов проводится от случая к случаю.

Выверенная - внедрены качественные инструменты управления, хороший уровень формализации и (нередко) автоматизации процедур, регулярная оценка действий, процессов и инвестиций.

Оптимизированная - процессы и уровни защиты обычно автоматизированы, а сама стратегия выстроена с учетом долгосрочной, эффективной и проективной защиты бизнеса. Высокий уровень интеграции ИБ-сервисов и систем.

Соответственно, дешевле и безопаснее находиться на последних трех стадиях. С этой градацией также проще задавать цели улучшения ИБ-стратегии, если вы находитесь на первых трех.

Третье . И наконец, ваши пользователи конечных устройств знают, что такое киберзащита, и постоянно наращивают свои ИБ-знания и навыки. Самый разрушительный фактор - человеческий, и без грамотного персонала любая даже самая продвинутая защита окажется провальной. Противостоять человеческому фактору без ущерба для оперативной работы бизнеса еще никто не научился. Поэтому проще и гораздо дешевле вовремя обучать людей азам безопасного поведения и использования своих гаджетов.

Тип программы: Инсталлятор Поддерживаемые ОС: Windows 10 / 8.1 / 8 / 7 / Vista / XP Лицензия: Бесплатная Язык интерфейса: АнглийскийMalwarebytes Anti-Exploit — решение для обнаружения и удаления эксплойтов, использующих 0day-уязвимости. Программа защищает от известных и неизвестных эксплойтов без необходимости настройки и обновления сигнатур.

Давно всем известно, что наиболее опасные угрозы, которые называют угрозами «нулевого дня» большинством антивирусов не обнаруживаются и продолжают выполнять свои задачи.

Данное программное обеспечение использует инновационные запатентованные технологии ZeroVulnerabilityLabs , которые предотвращают проникновение различных эксплойтов на ваш компьютер.

Malwarebytes Anti-Exploit содержит экраны для защиты популярных браузеров, таких как IE, Firefox, Chrome, Opera. Кроме защиты браузеров программа также следит за компонентами для браузеров — Java, Adobe Reader, Flash, Shockwave. Данные браузерные дополнения могут быть еще более уязвимыми и нести особую опасность.

К эксплойтам, которые блокируются программой без необходимости обновления сигнатур относятся такие как Blackhole, Sakura, Phoenix, Incognito.

Программа не требует никаких специальных знаний и не требует настроек. Относится к такому типу программ как установил и забыл. Остальное время она работает незаметно для пользователя.

Утилита входит в комплект мощной программы — Malwarebytes Premium , поэтому загрузить можно только бета версию программы на форуме.

Экплойт (от слова эксплуатировать) является программой или кодом, который нужен для нарушения в работе системы через различные уязвимости. Конечно, их полноценными вирусами не назовешь, но опасность, они предоставляют довольно высокую. Смысл работы эксплойта найти уязвимость, после чего получить все права администратора и начать внедрять в систему вредоносное ПО и вирусы – торояны, черви и т д.

Malwarebytes Anti-Exploit то, что нужно

Антивирус, который занимается поисков эксплойтов должен иметь мощный модуль поведенческого анализа, только так можно их обнаружить. В данной статье мы разберем специальную утилиту по поиску и уничтожению эксплойтов — Malwarebytes Anti-Exploit. Конечно, есть и другие похожие продукты.

Читаем:

В данной программе есть функция уязвимостей нулевого дня, которая и используется для защиты операционной системы от вредоносного ПО. Malwarebytes Anti-Exploit не обязательно даже постоянно обновлять, так как утилита самостоятельно выявляет по сигнатурам и прочим настройкам эксплойты.

С помощью Anti-Exploit вы можете установить компоненты для некоторых приложений, например, браузеров. Смысл работы заключается в том, что при посещении интернет-страниц вы можете не волноваться о попадании на ваш компьютер эксплойта. В премиум версии утилиты есть еще больше функций. Читалка PDF, плееры, документы Microsoft Office и много чего еще.

Что можно еще сказать об утилите по защите от эксплойтов? Ее вы можете использовать вместе с другим антивирусом, то есть конфликта не будет. Ресурсов компьютера она потребляет минимум, поэтому вы можете об этом даже не волноваться. В трее будет значок программы, но он вам никак не помешает, кроме появления уведомлений об обнаружении эксплойта.

Если вы не хотите приобретать премиум версию, ничего страшного. Для защиты вполне хватит и бесплатной.